Sehr überzeugende Phishing-Nachrichten, die von künstlicher Intelligenz (KI) unterstützt werden, bereiten Experten, Unternehmen und deren Mitarbeitern Kopfschmerzen. Wie erkennt man sie und was kann man tun, um Datenklau und Erpressung durch böswillige Cyberangreifer zu vermeiden? KI kann auch dabei helfen, insbesondere wenn andere übliche Vorsichtsmaßnahmen und Schutzmaßnahmen einbezogen werden. Einige Dinge bleiben jedoch gleich: Der menschliche Faktor ist das schwächste Glied, daher sind Vorsichtsmaßnahmen und kontinuierliche Schulungen der Mitarbeiter zur Cybersicherheit niemals genug.

Phishing, Smishing, Vishing…

In den letzten Jahren sind Phishing-Angriffe zunehmend ausgeklügelt geworden, stimmt Toni Frankola, Mitbegründer und CEO von SysKit, zu, aber künstliche Intelligenz hat mit ihrer Personalisierung von Nachrichten und Massenfähigkeiten eine neue Komplexitätsebene eingeführt. Es gibt verschiedene Arten von Phishing, bemerkte er. Am häufigsten ist E-Mail-Phishing, bei dem Angreifer betrügerische E-Mails verwenden, um sich als legitime Organisationen auszugeben, um persönliche Daten zu stehlen. Er erklärt, dass Spear-Phishing und Whaling Einzelpersonen und Unternehmen mit sozialen Ingenieurtechniken ins Visier nehmen, um die Empfänger dazu zu bringen, den Zugriff auf Unternehmenssysteme zu gewähren, während Smishing und Vishing Textnachrichten und Anrufe umfassen, die Opfer dazu verleiten, sensible Daten preiszugeben oder Malware herunterzuladen.

– Die Tipps und Techniken zum Schutz vor Phishing sind fast die gleichen wie vor der Anwendung von KI. Das erste ist die Schulung der Mitarbeiter und das Bewusstsein für Cybersicherheit zu schärfen, um Anzeichen von Phishing–E-Mails wie verdächtige Absender-E-Mail-Adressen, Rechtschreibfehler, Aufforderungen zur Eingabe von Passwörtern oder Aufforderungen zur Genehmigung des Zugriffs auf IT-Ressourcen zu erkennen. Angreifer senden oft Nachrichten, die die Mitarbeiter zu einer schnellen Reaktion auffordern, wie ‚Sie müssen dringend Ihr Passwort ändern.‘ Dies verringert die Zeit, die den Opfern bleibt, um Anzeichen von Phishing zu bemerken. Warnen Sie die Mitarbeiter, keine Links zu klicken oder Anhänge von nicht verifizierten Quellen herunterzuladen, und lehren Sie sie, wie sie solche E-Mails melden und blockieren können. Interne Kontrollen sind ebenfalls notwendig, insbesondere bei Zahlungen, Investitionen in qualitativ hochwertige IT-Tools, Multi-Faktor-Authentifizierung, fortschrittliche E-Mail-Filterung, regelmäßige Systemupdates und Phishing-Tests. Und eine Bedrohungsschutzrichtlinie sowie ein Zero-Trust-Ansatz für das Netzwerk. Im Falle eines Verstoßes müssen Schritte festgelegt werden, um weiteren Schaden zu verhindern, warnte Frankola.

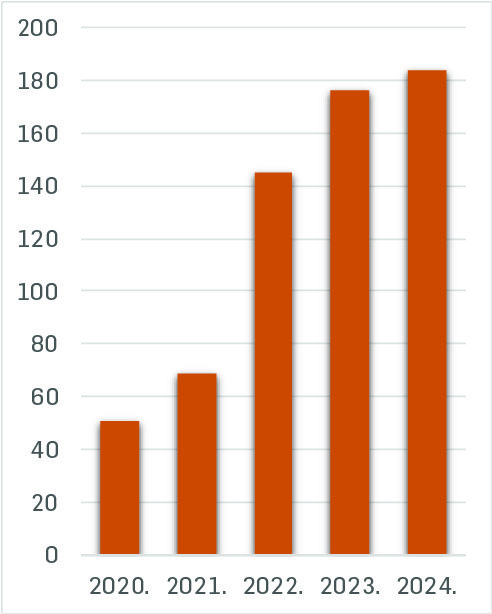

Phishing ist die erste Methode zur Bereitstellung von Ransomware, fuhr er fort, die darauf abzielt, das Opfer dazu zu bringen, eine Datei herunterzuladen, die im Hintergrund des Geräts des Benutzers versteckt ist und bald den Zugriff auf die eigenen Dateien blockiert. Der Angreifer erpresst dann das Opfer, um für den ‚Zugang‘ zu seinen eigenen Daten zu zahlen, oder es wird sie verlieren. Frankola ist zuversichtlich, dass der Anstieg des Phishings den Anstieg der Ransomware beeinflussen wird.

– Es ist unmöglich, Angriffe auf null zu reduzieren. KI-Tools können jedoch auch verwendet werden, um potenzielle Cyberangriffe mithilfe von KI-E-Mail-Filtertools zu identifizieren, und KI-Algorithmen können URLs in E-Mails oder Nachrichten analysieren, um Anomalien in Domainnamen zu identifizieren. Einige KI-Tools können mit Bedrohungsdatenbanken integriert werden, um Unternehmen zu helfen, schnell die Erkennung neuer Phishing-Taktiken zu automatisieren, sagte Frankola.

Kombination mehrerer Maßnahmen

Der Cybersicherheitsarchitekt bei Hrvatski Telekom Mladen Prekrat betont ebenfalls, dass neben kontinuierlicher Schulung der Mitarbeiter und Upgrades fortschrittliche Sicherheitswerkzeuge und künstliche Intelligenz, Multi-Faktor-Authentifizierung, Sicherheitsrichtlinien und -verfahren, Datensicherung, Verhaltensanalysen und Wiederherstellungspläne angewendet werden müssen. Der Einsatz von künstlicher Intelligenz umfasst laut Prekrat die Entwicklung von Algorithmen, die Phishing-Nachrichten erkennen und blockieren können, bevor sie den Endbenutzer erreichen, und bei der Analyse großer Datenmengen und Muster helfen. KI kann auch Teil eines Anomalieerkennungssystems im Netzwerkverkehr sein, das bei der frühzeitigen Erkennung von Angriffen helfen kann, aber keine Maßnahme ist 100 % effektiv für sich allein, und es müssen verschiedene Ansätze einbezogen werden, argumentiert Prekrat. Das Bewusstsein der Menschen für die Bedrohungen durch generative künstliche Intelligenz, insbesondere mit überzeugenden Phishing-Nachrichten, erfordert einen strategischen Ansatz, daher erklärt Prekrat, dass es notwendig ist, die Bedrohung zu verstehen, die richtige Denkweise zu schaffen und eine Sicherheitskultur zu fördern.

– KI kann eine Schlüsselrolle bei der Verteidigung gegen Cyberangriffe und der Erkennung von Gefahren spielen, da sie in der fortschrittlichen Bedrohungserkennung, Musteranalyse und schnelleren Reaktionszeiten eingesetzt werden kann. Der Einsatz von KI kann die Verteidigung einer Organisation gegen Angriffe und Maßnahmen gegen potenzielle Bedrohungen erheblich verbessern. KI ist jedoch nicht perfekt und sollte zusammen mit anderen Sicherheitsmaßnahmen und Protokollen verwendet werden.

Die Einbeziehung ethischer Hacker kann helfen, die Sicherheitsmaßnahmen einer Organisation zu testen und zu stärken, und es ist notwendig, die nationalen und internationalen Gesetze einzuhalten. Es ist auch wichtig, die physische Sicherheit von Infrastruktur und Geräten zu gewährleisten, bemerkte Prekrat.